Ah, fonteforge. Uma vez um paraíso para projetos de código aberto, agora um playground para cibercriminosos com uma propensão ao Crypto Chaos. 🕵️♂️ Em uma torção da trama, ninguém viu, os hackers estão usando a plataforma para distribuir instaladores de Office Microsoft Trojanizados, embalados com ferramentas de mineração de criptomoedas e seqüestradores de quadro. Porque, por que não transformar o computador em uma loja de moletom criptográfica enquanto você está tentando escrever um memorando?

E aí, pessoal! Prontos para embarcar na viagem maluca das notícias de cripto? No nosso canal do Telegram, vamos explorar o mundo das criptomoedas com leveza e bom humor. É como um papo de bar sobre Bitcoin, só que sem a ressaca no dia seguinte! 😄 Junte-se a nós agora e vamos desvendar esse universo juntos! 💸🚀

☞ Junte-se ao Telegram

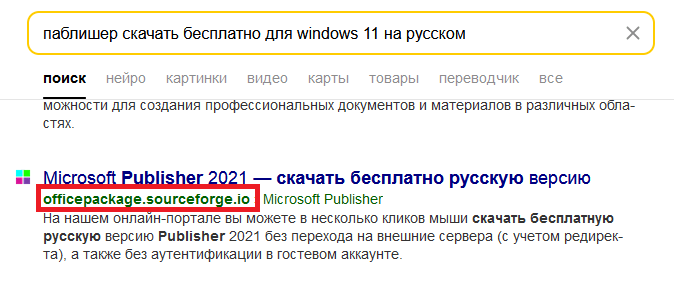

Esta não é apenas uma campanha de malware – é uma masterclass de engano. Os atacantes criaram um projeto falso no SourceForge chamado “OfficePackage”, que, seremos honestos, parece tão emocionante quanto uma apresentação do PowerPoint sobre a lei tributária. Mas não se deixe enganar! Este projeto é um lobo em roupas de ovelha, projetado para se parecer com os complementos do Microsoft Office copiados do Github. O verdadeiro kicker? Seu subdomínio gerado automaticamente, “OfficePackage.sourceforge.io”, que pesquisam mecanismos de pesquisa como a Yandex da Rússia felizmente. Os usuários que visitaram a página foram recebidos com uma lista falsa de aplicativos de escritório e baixar botões que, surpresa, iniciaram a infecção por malware. 🎁

Clicar nesses links de download falso é como abrir a caixa de Pandora. Você é enviado por vários redirecionamentos antes de receber um pequeno arquivo zip. Mas uma vez descompactado, ele balança em um instalador inchado de 700 MB. Porque quem não ama um arquivo surpresa de 700 MB que definitivamente não é um vírus? 🙃

Quando lançado, o instalador usa scripts ocultos para pegar mais arquivos do Github, eventualmente descompactando malware que verifica as ferramentas antivírus antes de executar. Se nenhuma ameaça for detectada, ele instala ferramentas como Autoit e NetCat. Um script envia informações do sistema para um bot de telegrama, enquanto outro garante que o malware de mineração de criptografia permaneça no sistema. É como um homeguste que se recusa a sair, exceto que este está roubando sua eletricidade e minerando Monero em sua sala de estar. 🏠⛏️

Segundo Kaspersky, 90% dos usuários afetados estão na Rússia, com mais de 4.600 hits entre janeiro e março. Enquanto a campanha busca principalmente roubar fundos de criptografia, os pesquisadores alertam que as máquinas infectadas também podem ser vendidas a outros atores de ameaças. Portanto, você não está apenas minerando criptografia para outra pessoa, mas também pode estar à venda na Web Dark. Que negócio! 🛒

- MNT PREVISÃO. MNT criptomoeda

- Rússia testa míssil ultrassecreto com capacidade nuclear (VÍDEO)

- Polícia usa canhões de água contra manifestantes pró-UE na Geórgia (VÍDEOS)

- O drone russo destrói a armadura fabricada em sueco perto da fronteira (vídeo)

- UE ignora o tratamento “chocante” da Igreja Cristã da Moldávia – oposição MP

- ALT PREVISÃO. ALT criptomoeda

- Como encontrar sua chave privada Metamask? Guia passo a passo

- Guia da família de Paul McCartney: conheça seus filhos, netos e muito mais

- Hallmark está lançando 7 novos filmes em agosto: um guia completo

- Como usar o Uniswap para trocar tokens e muito mais (passo a passo para iniciantes)

2025-04-09 10:30