Os usuários de criptografia estão sendo alvo de um novo esquema de phishing descoberto por especialistas em segurança cibernética. Nesse golpe, os criminosos usam malware FatalRAT, Clipper e Keylogger juntos. Isso significa que aqueles que caírem na tentativa de phishing terão seus computadores infectados com os três tipos de malware.

⚡️ CRISE À VISTA: Dólar ameaça derrubar o Real! VEJA O ALERTA!

Ler Análise Urgente!Os Cyble Research and Intelligence Labs descobriram um novo esquema de phishing voltado para investidores e empresas chinesas em criptomoedas, especialmente aqueles que utilizam a carteira digital Exodus.

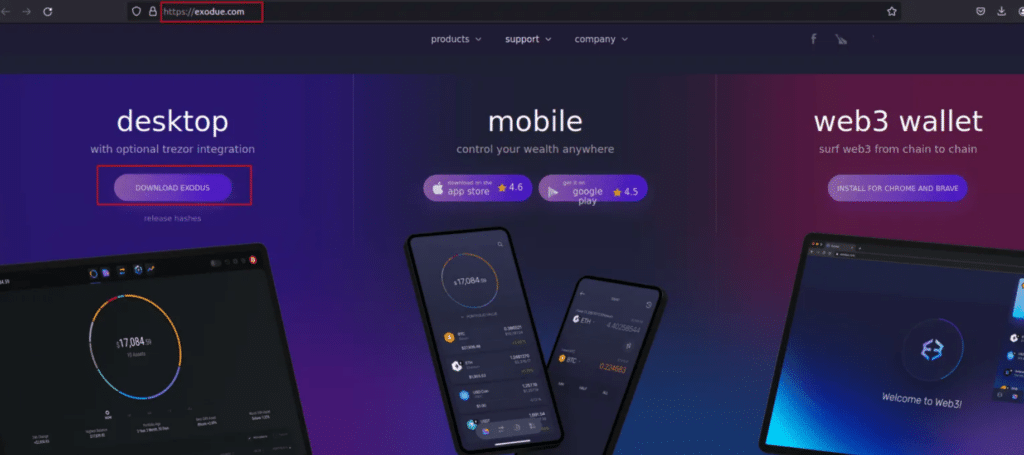

Especialistas em segurança cibernética descobriram em uma postagem de blog que criminosos criaram um site enganoso, disfarçado como a carteira criptografada Exodus, para induzir os usuários a divulgar involuntariamente suas informações privadas.

E aí, pessoal! Prontos para embarcar na viagem maluca das notícias de cripto? No nosso canal do Telegram, vamos explorar o mundo das criptomoedas com leveza e bom humor. É como um papo de bar sobre Bitcoin, só que sem a ressaca no dia seguinte! 😄 Junte-se a nós agora e vamos desvendar esse universo juntos! 💸🚀

☞ Junte-se ao Telegram

Usuários desavisados são induzidos a baixar um software enganoso, acreditando que sejam instaladores legítimos do Exodus de um site fraudulento. Na realidade, eles instalam involuntariamente o FatalRAT, um malware que permite que hackers assumam o comando de seus computadores à distância. O programa engana ainda mais os utilizadores ao iniciar o processo de instalação do Exodus, dando-lhes uma falsa sensação de segurança, enquanto executa secretamente as suas intenções maliciosas.

Cyble ressalta que o processo de instalação do Exodus inclui a implantação de programas prejudiciais como Clipper e Keylogger. Essas ferramentas são projetadas para monitorar e manipular dados da área de transferência em um computador afetado. Notavelmente, os hackers usaram métodos inovadores de carregamento lateral de .dll neste ataque, ajudando-os a contornar medidas de segurança e sistemas de detecção. Embora o tamanho do ataque permaneça incerto, parece que os investidores chineses em criptografia e as empresas com instaladores de software chineses são os alvos principais.

- WIF PREVISÃO. WIF criptomoeda

- Civil morto no ataque ucraniano a Donetsk – Governador (vídeos)

- BCH PREVISÃO. BCH criptomoeda

- PONKE PREVISÃO. PONKE criptomoeda

- Como usar o Uniswap para trocar tokens e muito mais (passo a passo para iniciantes)

- Lavrov compara os nazistas ucranianos com o terceiro Reich

- XRP PREVISÃO. XRP criptomoeda

- Guia passo a passo de como sair do Metamask

- ZKJ PREVISÃO. ZKJ criptomoeda

- Principais CPUs para mineração de criptomoeda em 2024

2024-04-15 11:07