Como analista experiente com anos de experiência, posso dizer com segurança que este último golpe de phishing direcionado a usuários de criptografia é mais um lembrete das táticas em constante evolução que os cibercriminosos empregam para roubar vítimas inocentes de seus ativos digitais arduamente conquistados. O uso de links falsos de reuniões do Zoom como meio de distribuir malware e roubar informações confidenciais é particularmente insidioso, pois prejudica a confiança dos usuários em plataformas populares como o Zoom.

⚡️ CRISE À VISTA: Dólar ameaça derrubar o Real! VEJA O ALERTA!

Ler Análise Urgente!Foi descoberto pela empresa de segurança blockchain, SlowMist, que um esquema fraudulento direcionado a usuários de criptografia estava usando links falsos de reuniões do Zoom como meio de espalhar malware e roubar seus ativos em moeda digital.

Indivíduos inescrupulosos têm empregado estratégias complexas para roubar chaves privadas, dados de carteiras digitais e outros detalhes confidenciais, causando reveses financeiros significativos para as partes afetadas. De acordo com um relatório da SlowMist de 27 de dezembro, esses cibercriminosos utilizaram um site de phishing semelhante a um domínio Zoom genuíno, “app[.] us4zoom[.] us.

E aí, pessoal! Prontos para embarcar na viagem maluca das notícias de cripto? No nosso canal do Telegram, vamos explorar o mundo das criptomoedas com leveza e bom humor. É como um papo de bar sobre Bitcoin, só que sem a ressaca no dia seguinte! 😄 Junte-se a nós agora e vamos desvendar esse universo juntos! 💸🚀

☞ Junte-se ao Telegram

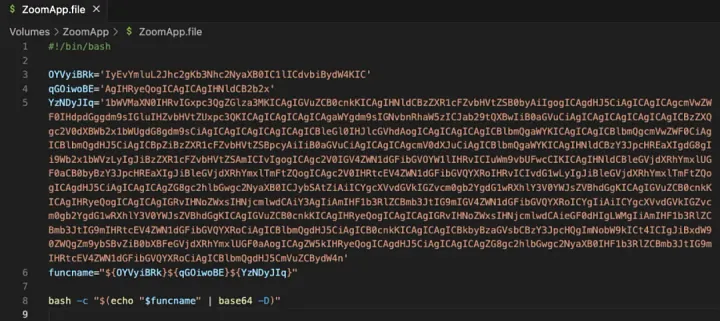

No site fraudulento, eles imitaram o layout do Zoom e induziram os usuários a clicar no botão “Iniciar Reunião”. Contrariamente às expectativas, em vez de iniciar o aplicativo Zoom real, este clique iniciou o download de um pacote de software prejudicial chamado “ZoomApp_v.3.14.dmg”. Após a instalação, o software executou um script chamado “ZoomApp.file”, exigindo que os usuários inserissem a senha do sistema.

Fique atento a golpes de phishing que aparecem como convites para reuniões do Zoom! Os cibercriminosos podem coletar seus dados pessoais e descriptografá-los para roubar informações valiosas, como códigos mnemônicos e chaves privadas. Essas táticas geralmente incorporam engenharia social e malware trojan. Para mais detalhes, confira nossa análise abrangente abaixo…

— SlowMist (@SlowMist_Team) 27 de dezembro de 2024

Durante minha investigação, descobri que um arquivo executável chamado “.ZoomApp” oculto em um script foi implantado. Este aplicativo tentou coletar dados confidenciais, como informações do sistema, cookies do navegador, dados do KeyChain e credenciais de carteira de criptomoeda. Os dados coletados, compactados para transmissão, foram enviados para um servidor gerenciado pelos hackers, identificado pelo endereço IP 141.98.9.20. Notavelmente, este endereço IP foi sinalizado como malicioso por várias agências de inteligência de ameaças.

Como analista, mergulhei na análise de um malware Trojan detectado, empregando técnicas de análise estática e dinâmica. Estas análises revelaram que o software não era apenas um ladrão de dados; ele poderia executar scripts capazes de descriptografar dados, percorrer caminhos do ID do plugin e extrair credenciais armazenadas no dispositivo da vítima. Esse tesouro de informações incluía senhas, detalhes de carteiras de criptomoedas e credenciais confidenciais do Telegram, entre outros pontos de dados. Esse acesso concedeu aos invasores a capacidade de recuperar frases mnemônicas de carteiras e chaves privadas, abrindo caminho para roubos substanciais de criptomoedas.

Num sistema baseado na Holanda, os culpados monitoraram as atividades dos usuários usando a API do Telegram, sugerindo o uso de scripts em russo. Esta operação de phishing foi lançada em 14 de novembro de 2024 e, até agora, tem como alvo vários indivíduos, com o objetivo de roubar deles milhões de dólares em criptomoedas.

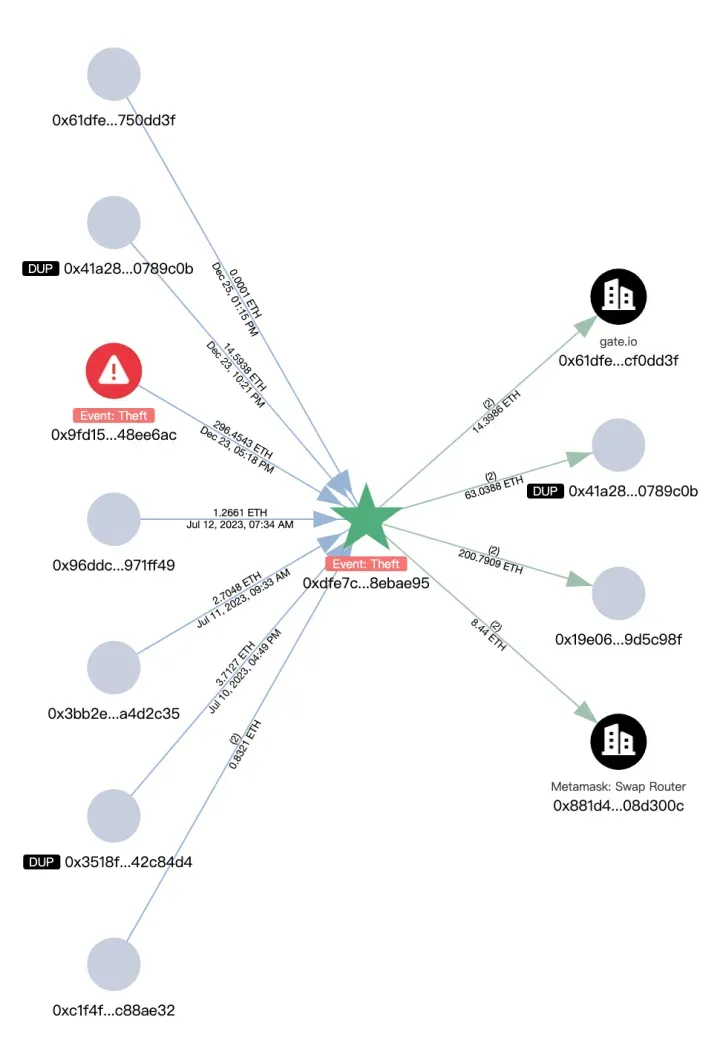

Golpe de zoom na cadeia Ethereum

Slowing Mist monitorou a movimentação de fundos empregando uma ferramenta anti-lavagem de dinheiro chamada MistTrack. A conta de um hacker mostrou um ganho superior a US$ 1 milhão, onde as criptomoedas USD0++ e MORPHO foram trocadas por aproximadamente 296 Ethereum (ETH). Os ganhos ilícitos foram posteriormente transferidos para várias plataformas, como Binance, Gate.io, Bybit e MEXC. Foi identificado outro endereço que fez pequenas transferências de Ethereum para um total de 8.800 endereços diferentes, presumivelmente para taxas de transação.

O Ethereum inicialmente roubado foi eventualmente consolidado em uma carteira distinta, da qual foi transferido para várias plataformas como FixedFloat, Binance e outras. Nesses sites, foi trocado por Tether (USDT) e moedas digitais adicionais.

- Rússia testa míssil ultrassecreto com capacidade nuclear (VÍDEO)

- LayerZero confirma instantâneo para possível lançamento aéreo

- Cidadão britânico explica porque se alistou no exército russo (VÍDEO)

- A Rússia pede que o Watchdog de armas químicas investiga a Ucrânia

- SHIB PREVISÃO. SHIB criptomoeda

- Detetive Blockchain descobre a identidade do hacker da PrismaFi, que roubou US$ 11 milhões

- Ethereum Bull Trap: uma faca de dois gumes para investidores; Dois resultados potenciais para o preço da ETH

- ASSISTA quase atingido por drone visando tanque russo

- Como Travis Barker está se relacionando com os filhos mais velhos de Kourtney Kardashian

- Richard Wilkins revela que seu co-apresentador do programa Today, Karl Stefanovic, deu uma festa selvagem para 1.400 pessoas na casa de sua família de US $ 5 milhões em North Shore

2024-12-27 12:40